Delito en el siglo XXI, los medios tecnológicos y la responsabilidad de la informática forense

El evento realizado el pasado 8 de noviembre de 2018, en el auditorio Masamagrell de la Universidad Católica Luis Amigó, permitió que los estudiantes de derecho y de comunicación social participaran de la charla en compañía de Henry Medina, egresado de la Universidad, tecnólogo en investigación judicial en criminalística, especialista en informática y asesor en clase privada en la Alcaldía del Municipio de Medellín.

El tema abordado principalmente por el experto fue el delito informático temática un poco común, pues, poco se ha hablado acerca de esto.

“Es difícil abordar el tema delito informático, no todas las personas están sumergidas a la tecnología” expresa Medina, al indicar que la dificultad del hecho no sólo es por la interacción con la tecnología, sino porque, es necesario generar una Huella digital, lo que quiere decir un registro continuo investigativo constante.

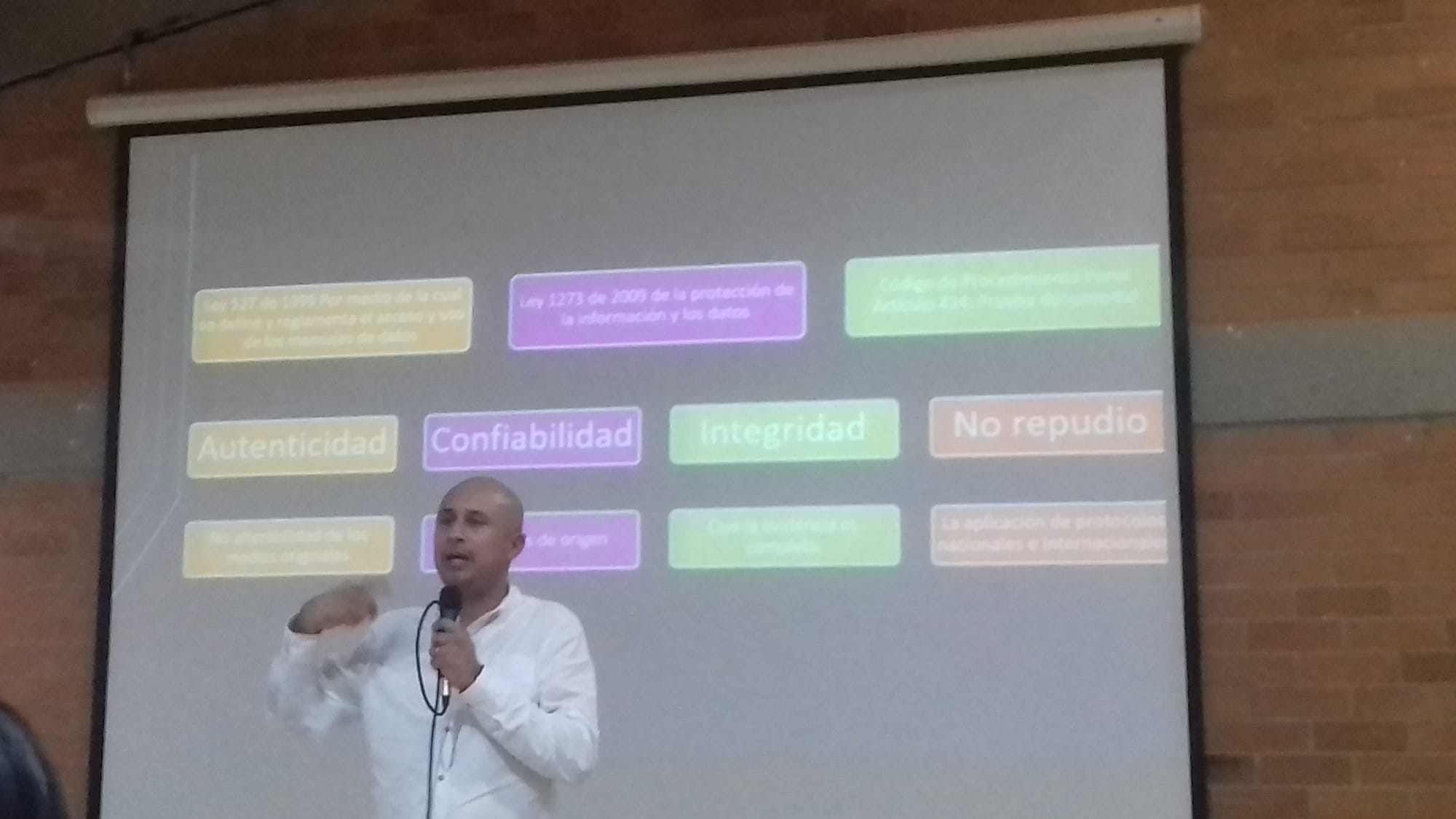

Un caso de delito informático, se da cuando se atenta:

La confidencialidad: los datos que guardamos como propios

La integridad: la información completa que nosotros tenemos y que guardamos bajo custodia

La disponibilidad: Nulo

Para lograr esto, es necesario una correcta acción frente al problema y tener presente:

El sistema: es el legado del software, por el cual podemos operar el sistema del computo, rotando y guardando la información original, es decir, validar un sistema, dentro de otro.

Las redes: es la herramienta más importante porque es la que hace el traslado de los datos y los protege.

Los datos: información intransferible.

La evolución a través de la historia del delito informático, se da básicamente por John Thomas Draper en 1960, al ser el autor del fraude telefònico, simulando el sonido de la máquina con cajas de cereal y la red Anonymous (asociación de hackers) en 2008 más conocida por Phishing- Ransomware.

El delito informático es fácil de hacer y mucho más fácil de caer en el beneficio, por lo que, es un ejercicio de fuerza bruta que se utiliza básicamente para los sistemas de seguridad vulnerables, y se da por medio de la Ingeniería social.

La Ingeniería social radica en exportar información y exponerla por medio de redes alteradas, buscando que así la persona por voluntad propia deposite sus datos sin darse cuenta de que la plataforma ha sido alterada; secuestrando la información.

Informática forense esta envuelta por:

La identificación: primero se debe clasificar la identificación como el saber: conocer el lugar de los hechos porque se debe tratar como tal en un accidente, un homicidio, entre otros. Y la identificación ya cómo informática, qué es lo que tengo, a qué me estoy enfrentando, qué es lo que necesito y si lo que tengo me sirve. Registros generales por computador.

Preservación: cuando se habla de esto, es porque se trata de analizar desde el momento en que inicie y finalice el proceso siendo constantemente una cadena de historia por parte de la criminalística y por la parte ética. Resaltando lo más importante es llevar ese conocimiento y dárselo al juez.

Presentación: cómo lo voy a presentar, cómo lo diré para que me entiendan.

Sus registros se basan principalmente en lo que se escribe y se guarda en el sistema que genera el computador como todo lo que tiene que ver con la aplicación Word, debido a que, la persona que lo use, no tendrá incidencia en el, al igual que el celular y la cámara. Los registros no generados por el sistema conlleva a lo que cada persona realiza y debe almacenar en plataformas diferentes a las predeterminadas del sistema de computo.

“La comunicación tiene un papel importante para el acompañamiento a el delito informático, porque cuando se está rodeado de éste tipo de información y se permite contrastar, genera un grado de responsabilidad y estudio que servirá para darle un final satisfactorio”, concluye Medina.